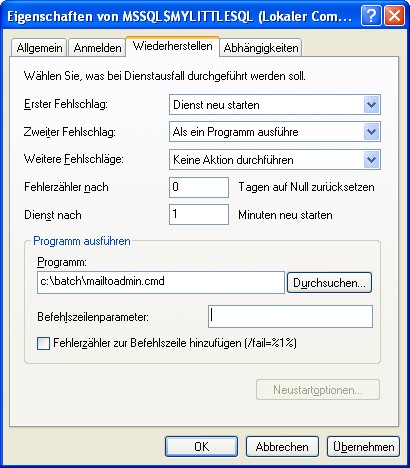

Wenn man unter Windows keine Administrator-Rechte hat, dann passiert es immer wieder, dass man etwas nicht tun darf. Die Meldungen sind unterschiedlich, die Ursache immer gleich: nicht genug Rechte. Anstelle jetzt seinen Account gleich zum Admin zu machen, kann man auch einfach die betreffende Aufgabe unter dem Benutzer des Administrators ausführen lassen.

RunAs

Dazu gibt es verschiedene Alternativen. Als Kommandozeilen-Freak nutze ich am liebsten das Werkzeug RUNAS. Will ich beispielsweise eine DOS-Bos mit Admin-Rechten geht das so:

E:\temp>runas /user:Administrator "cmd.exe"

Geben Sie das Kennwort für "Administrator" ein:

Es wird versucht, cmd.exe als Benutzer "MYBIGPC\Administrator" zu starten…

In der neuen Dos-Box kann ich dann alles tun, was Admins halt so tun.

CACLS

Beispielsweise kann ich mit dem Kommandozeilen-Werkzeug CACLS Rechte vergeben oder entziehen. Will ich der Gruppe der Benutzer und damit allen Mitgliedern Vollzugriff ("F") auf das Dokumentenverzeichnis geben, geht das beispielsweise so:

cacls d:\Daten\Dokumente /E /T /G VORDEFINIERT\Benutzer:F

Die Option "/E" bewirkt, dass die vorhanden Rechte nicht gestrichen und durch das neue ersetzt werden. Statt dessen wird das neue Recht nur ergänzt.

"/T" lässt auch alle Unterverzeichnisse und Dateien bearbeiten.

Tipp: Das Werkzeug Subinacl ist deutlich eleganter, muss aber bei Microsoft runtergeladen werden.

MachMichAdmin

Ein sehr guter Artikel mit viel mehr Tipps zu dem Thema findet sich bei Heide.de unter dem Titel "Heute ein Admin". Man kann ihn dort für 50Cent kaufen.

Darin wird das Werkzeug MachMichAdmin beschrieben mit dem man bestimmte Programme sehr komfortabel mit Admin-Rechten ausstatten kann, obwohl sie unter dem eigenen Benutzer ausgeführt werden.

Die Tools stehen als kostenloser Download bei Heise, die lesenswerte FAQ ist ebenfalls kostenlos.