Aufgrund des Hinweises von Spencer widme ich der coolen "Google Hacking Database" ein eigenes Posting.

Wirklich verblüffend was man alles finden kann: Mailinglisten, Passwörter, Sicherheitslücken, …

| M | D | M | D | F | S | S |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | 31 | |||||

Aufgrund des Hinweises von Spencer widme ich der coolen "Google Hacking Database" ein eigenes Posting.

Wirklich verblüffend was man alles finden kann: Mailinglisten, Passwörter, Sicherheitslücken, …

Wer meint, dass er schon alle tricks bei Google kennt, der kann sich ja mal den Artikel "Unofficial Google Advanced Search" ansehen. Hier finden selbst gestandene Google-Kenner noch ein paar Hinweise für das bessere Finden…

In dem Artikel "5 Fragen zu Impressumspflichten in Weblogs" auf Telemedicus werden gängige Fragen beantwortet.

Auch den Link auf den Artikel zu Datenschutzerklärungen im Law-Blog finde ich gut.

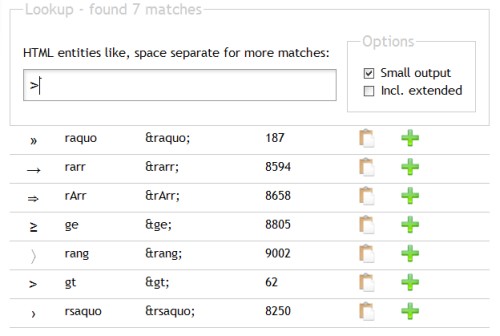

Neulich musste ich erst wieder lange suchen, wie man ein bestimmtes Sonderzeichen als HTML-Entity formuliert. Die einfachen Dinge, weiß ich natürlich, wie < für ">", aber die komplizierten vergesse ich immer. da hatte ich sogar vergessen, wie man das "&" ausdrückt…

Deswegen war ich gleich begeistert über den "HTML Entity Character Lookup", der "übersetzt" auch die Komplizierten: Gebt beispielsweise mal "*" oder "<" ein.

In einem etwas älteren Weblog-Beitrag wird die These aufgeworfen, dass wegen Google jährlich 750 MegaWatt Strom verschwendet werden. Wenn Google einen schwarzen Hintergrund hätte, dann würden die Monitore weniger Strom verbrauchen. Ist das Humbug oder stimmt das?

Schaust Du da: "Black Google Would Save 750 Megawatt-hours a Year"

Als ich das letzte Kaffee-Stöckchen bekam, musste ich erst mal ganz lange in mich gehen, ob ich es fange oder einfach einen Schritt zur Seite trete. Meine Sammlung der für und wieder ist vielleicht auch für andere hilfreich. Ich habe beschlossen auf Stöckchen zu reagieren, die wenigstens entfernt mit der IT zu tun haben, solange es nicht zu viele werden.

Ein Stöckchen ist laut Wikipedia ein Online-Kettenbrief, hat aber ein paar interessante Aspekte, die ihn aus der suspekten Ecke hervor holen.

Das Stöckchen enthält eine Liste von Fragen zu einem bestimmten Thema, dass hoffentlich zum Thema des Blogs passt. Die Fragen werden vom Blogbetreiber beantwortet und dann an mehrere andere Blogger weitergereicht.

Jemand entwirft oder fangt ein Stöckchen indem er die Frageliste als Blogbeitrag veröffentlich und auf de Fragen antwortet.

Danach hinterlässt man einen Trackback im Beitrag des "Absenders", ersatzweise tut es auch ein Kommentar dort, damit andere auf den Beitrag aufmerksam werden.

Anschließend wird das Stöckchen gezielt weiter geworfen:

Jetzt muss man abwarten, ob das Stöckchen gefangen und weiter geworfen wird. Der Empfänger kann ab und an kontrollieren, wer auf ihn verlinkt oder sowieso den Absender-Blog lesen.

Welche weiteren Punkte seht Ihr?

Nachdem sich alle möglichen wichtigen Leute darüber streiten, wessen Töchter die meisten Freier haben, möchte ich natürlich auch meinen Beitrag leisten. Anbei die Seitenaufrufe pro Browser im März bis jetzt. Ich habe mich dazu durchgerungen die Crawler und RSS-Zugriffe rauszulassen, die einen sehr großen Teil der Anfragen ausmachen, es geht hier ja nur darum die Browseranteile zu vergleichen darzustellen, nicht um die absolute Anzahl der Zugriffe:

Was ist denn bitte das für eine Seite: www.g00gl3.com?

Microsoft Google? Ägypten? Legal egal?

PS: Achtung das in der Mitte ist ein großes Bild mit Link dahinter.

Neulich wunderte ich mich, dass der Artikel über das VirtualPC-Image mit dem IE6 kurz vor Ablauf der Freigabe in die MSDN übernommen wurde. Meine Vermutung stimmte: jetzt wurde tatsächlich eine neue Version davon ins Netz gestellt:

IE6 App Compat Test Image

Das Image ist bis zum 23.7.2007 nutzbar.

Gerade las ich bei "Der Informatik Student", dass ein Cracker sich Zugang zum WordPress-Server verschaffte und dort eine modifizierte WordPress-Version platzierte in die er eine Sicherheitslücke eingebaut hat. Das war ziemlich sicher die Version, die ich kürzlich erst installierte. Da ich ziemlich genau eine Woche lang nicht online war, kann ich nur von Glück reden, dass es unsere vier Blogs nicht erwischt hat… Das schafft nicht gerade Vertrauen in die Qualitätssicherung. Außerdem hatte ich für die letzte Stunde eigentlich etwas anderes vor als ein Update zu installieren…

Bei wordpress-deutschland.org steht auch in der deutschen Übersetzung, was passierte. Hier ein Ausschnitt, den ich sehr lehrreich finde:

Die ausführliche Fassung: Heute morgen erhielten wir eine Mitteilung an unsere Mailadress für Sicherheitsbelange, in der von ungewöhnlichem und höchst angreifbarem Code in WordPress berichtet wurde. Wir haben die Angelegenheit untersucht und es stellte sich heraus, das der Download der Version 2.1.1 modifiziert und der Originalcode ersetzt worden ist. Wir haben die Website sofort heruntergefahren, um zu untersuchen was passiert ist.

Es wurde festgestellt, das sich ein Cracker Zugriff auf einen der “wordpress.org”-Server verschafft hatte und diesen Zugriff dazu benutzt hat die Downloaddatei zu verändern. Der betroffene Server wurde für weitere Untersuchungen heruntergefahren und es stellte sich heraus, daß die Downloaddatei der Version 2.1.1 (als einzige) von diesem Angriff betroffen war. Es wurden zwei WP-Dateien dahingehend verändert, daß sie Code enthielten, der die externe Ausführung von PHP-Code ermöglicht.

Dies ist die Art von Sachen die wir alle nicht erleben möchten, aber es ist passiert und jetzt wollen wir so gut wie möglich damit umgehen.

Immerhin wurde hier recht vorbildlich informiert. Bei so einer peinlichen Sache hätten die meisten Firmen wohl versucht zu vertuschen. Zum Glück ist das keine Firma, sondern ein freies Team…

Jetzt fragt man sich natürlich, ob das nicht bei anderer Software auch schon passiert ist, aber keine hat es bemerkt.

Entweder da werden Arbeitnehmerträume wahr oder es ist ein verfrühter Aprilscherz…

Unbelievable! Da fällt mir nichts mehr dazu ein!

Irgendwie tut mir der arme Teufel leid, der die vertraulichen Ermittlungsprotokolle ins Internet gestellt hat. Natürlich ist es für die Betroffenen der Mega-Gau, es ist eine echte Katastrophe für die in den Papieren genannten Personen. Dennoch tut mir der Polizist leid.

Ich gehe fest davon aus, dass es sich dabei nicht um Absicht gehandelt hat:

Ob mit dienstrechtlichen oder gar strafrechtlichen Konsequenzen zu rechnen ist, könne derzeit noch nicht gesagt werden. Derzeit deute einiges darauf hin, dass ein Beamter versehentlich den falschen Knopf gedrückt habe.

Meiner Erfahrung nach entspringen solche Pannen weniger der Schusseligkeit der Benutzer – Okaay, es gibt schon seeehr schusselige Benutzer – als viel mehr der Tatsache, dass die Abläufe nicht entsprechend abgesichert sind. Entweder es ist nicht so ohne weiteres möglich Dateien von den Arbeitsplätzen aus ins Internet zu schieben, dann muss Mutwillen vorgelegen haben.

Oder es ist einfach durch Anklicken des falschen Buttons, Aufruf des falschen Programms oder gar Angabe des falschen Servers leicht möglich Dateien ins Netz zu stellen Das halte ich für viel wahrscheinlicher. Und deswegen tut mir der Polizist leid, der sicher wegen dieser Sache noch ein Menge Ärger bekommen wird.